زیپ

آموزش و طراحی وب سایت - بهینه سازی وب سایت -SEO -مشاوره بهینه سازی سایت رایگان-آشنایی با ابزارها و اخبار داغ دنیای فناوریزیپ

آموزش و طراحی وب سایت - بهینه سازی وب سایت -SEO -مشاوره بهینه سازی سایت رایگان-آشنایی با ابزارها و اخبار داغ دنیای فناوریبازگشت استیو جابز به اپل

استیو جابز

استیو جابز، مدیر ارشد عملیاتی شرکت اپل، پس از 6 ماه جدایی، به این شرکت بازگشت. پیش از این اعلام شدهبود که استیو جابز دچار سرطان لوزالمعده شده و تا مدتی نمیتواند به فعالیتهای خود در اپل ادامه دهد. جابز در این مدت ِ غیبت تحت درمان دارویی قرار گرفتهبود که به گفتهی پزشکان وی، حال او بهتر شده و بیماری او روند کندتری را پیش گرفتهاست. کمپانی اپل اعلام کرده که جابز اجازه دارد چند ساعت در هفته در شرکت حضور داشته باشد و میتواند باقی وقت خود را در خانهی خود بگذراند. البته شایعاتی دربارهی عدم حضور جابز در بخش امور مالی شرکت اپل به گوش میرسد و باید صبر کرد تا ببینیم مدیران اپل چه تصمیمی دربارهی عدم حضور احتمالی جابز در این سمت خواهند کرد. این درحالیاست که پزشکان بهبودی استیو را موقتی خواندهاند و امکان تشدید بیماری او وجود دارد. بازگشت جابز به سمت خود واکنشهای زیادی از سمت هواداران شرکت اپل را به همراه داشت که اکثرا واکنشهای غیررسمی بودهاند. بسیاری از مردم از این بازگشت خوشحال شدهاند و از او خواستهاند به فعالیتهایش در اپل ادامه دهد.

در همین رابطه:

سرویس های قدرتمند برای آنالیز سایت شما از جنبه های گوناگون

شما به عنوان صاحب یک سایت یا یک طراح صفحات وب ، شاید نیاز داشته باشید تا از وضعیت وبلاگ یا سایت خود از نظر رعایت قوانین HTML در طراحی آن،لینک های سالم و شکسته ، رتبه هایی که سرویس هایی چون Google Rank و Alexa برای وبلاگ یا سایت شما در نظر می گیرند و موارد مشابه آن،نیاز به سرویس ها ی امارگیر ی دارید که قصد من معرفی چندین سرویس است که خود من هم از اونها استفاده می کنم :

1-website.grader

website.grader یک ابراز رایگان که یک سایت را از جنبه های متنوعی مورد بررسی قرار می دهد که فراهم می کند رتبه هایی برای ترافیک سایت ، بررسی فراداده،تصاویر،دومین ، رتبه درTechnoratiوGoogle Rank ،تعداد لینک درونی ، اخیرین بازید موتور جستجوی گوگل از سایت و وبلاگ شما، امار تعداد لینک ها از سایت های بوکمارکینگ del.icio.us و Digg.com ، و اطلاعات دیگر که شامل اطلاعات مهمی درباره ی سایت شماست .

2- validator.w3

validator.w3 یک سرویس برای بررسی اینکه ایا سایت یا وبلاگ شما با قوانینW3C(World Wide Web Consortium( هم خوانی دارد یا خیر، شما علاوه بر وارد کردن یک فایل HTML و یا داری زبانه ایی برای وارد کردن کد HTML به صورت مستقیم با استفاده از ویرایشگری ساده برای اعتبار سنجی کد است و داری گزینه هایی متنوع از جمله نوع کدگذاری کاراکترها ؛ انتخاب نسخه ایی از HTML برای اعتبار سنجی سند است .

3-jigsaw.w3

jigsaw.w3 سرویسی مشابه validator.w3 و با امکاناتی مشابه آن و تنها برای اعتبار سنجی کد های CSS مورد استفاده قرار می گیرد.

4-uptime.netcraft

uptime.netcraftیک سرویس که اطلاعاتی درباره ی سروی که سایت یا وبلاگ شما بر روی آن است عرضه می کند اطلاعاتی مانند: نام سیستم عامل سرور ، نام سرور ، IP ، مالک و تاریخ اخرین بار تغییرات

5-Web Page Analyzer

Websiteoptimizationیک سرویس که اطلاعاتی درباره ی حجم بر حسب بایت و زمان بارکذاری آیتم های مختلف صفحه را عرضه می کند ایتم هایی مانند HTML ، تصاویر، CSS ، کد جاوااسکریپت و موارد دیگر است . همچنین سرعت بارگذاری براساس سرعت های مرسوم اراﺋه می شود و در بر گیرنده ی توصیه هایی برای بهینه سازی طراحی سایت شماست.

6-raven-seo-tools

raven-seo-tools سرویسی که سایت شما را از لحاظ ساختارهایی مانند : محتوای سرآیند(Header)، لینک های خروجی ، اندازه HTML، CSS،Image،Script سایت و دادن رتبه ایی از 100 به سایت شما

7-tools.summitmedia

tools.summitmediaاطلاعات متنوع مانند: فرآداده،حجم HTML ،کلمات کلیدی ، تگ H1،مواردی دیگر

8-linkvendor

linkvendor یک سرویس واقعا قوی و همه فن حریف برای ارزیابی سایت شما امکانات جالب از رتبه بندی براساسAlexaوGoogle Rankگرفته تا قیمت گذاری لینک های سایت شما

9-popuri

popuri سایت شما را از لحاظ رتبه در سرویس های مختلفی مانند : Google Page Rank،Alexa Rank، RankCompete ،Quantcast Rank و تعداد لینک ها در سرویس های اجتماعی مانند : Google BackLinks،Yahoo BackLinks،Live Search BackLinks،Technorati Links،del.icio.us Bookmarks،Bloglines subscribersو WHOIS،DNS Report گزارشی را اراﺋه می کند

10-siteyogi

siteyogi سرویسی قوی برای گرفتن آمار های متنوع برای سایت شما اعتبار سنجی کد HTML ،CSS،RSS و رتبه بندی ، صفحات ایندکس شده و …

![]()

امیدوارم که معرفی این ابزار در طراحی ؛ نگه داری و بهینه سازی سایت یا وبلاگ شما موثر باشد و حداکثر استفاده رو از انها ببرید .

35 نکته کلیدی در طراحی وب

خیلى از کارشناسان اینترنت، طراحى

وب سایت را یک هنر و یک فن مى دانند. زیرا درآمد میلیونى شرکت هاى چند ملیتى که

امروزه به غول هاى دیجیتالى شهره هستند مثل گوگل و یاهو و آمریکن آن لاین، جز با

اتکا به درک مولفه هاى این فن حاصل نشده است. بنابراین، نامطلوب نیست که از فن

طراحى وب، به مهندسى طراحى وب نام ببریم که مجموعه اى از فرآیندهاى اثربخش

الکترونیکى براى توسعه کسب و کار در دنیاى مجازى به شمار مى رود. جاکوب نیلسن با صفاتى چون سلطان

بهره ورى نرم افزارى، پیشرو در بهره ورى وب و رهبر طراحى کاربر پسند شناخته شده

است.دکتر نیلسن یکى از موسسان گروه نیلسن نورمن است و قبل از آن نیز یکى از مهندسان

شرکت Sun Microsystem بوده است. وى ابداع گر جنبش مهندسى بهره ورى هزینه

(Engineering Discount Useability) است که هدف آن پیشرفت هاى سریع و ارزان در طراحى

رابط کاربر برنامه ها (User Interface) است. معروف ترین کتاب وى «طراحى کاربردى وب»

نام دارد که در سال ۲۰۰۰ با تیراژ دویست و پنجاه هزار نسخه و به پانزده زبان زنده

منتشر شده است. نیلسن در ۱۵ اکتبر ۲۰۰۳ در گفت وگویى با شبکه بى بى سى در مورد

اینترنت گفته بود: با خلق اینترنت و اى میل در دهه ۹۰ شبکه جهانى رایانه ها (World

Wide Web) به شیوه اى موثر و سریع براى ایجاد ارتباط بدل شد. ۳۵

تئورى کلیدى ۱- انتخاب DOMAIN:

انتخاب دامنه و نوع پسوند براى نامگذارى سایت بسیار مهم است. این مسئله بر اساس

موضوعیت پایگاه، نقش مهمى در به خاطرسپارى نام سایت در نزد کاربران

دارد. ۲- ادبیات تولید

محتوا: در سایت هاى مختلف ادبیات تولید محتوا متفاوت است. یک سایت علمى با

یک سایت شخصى، اگر ادبیات مختلفى را در نگارش مطالب اینترنتى خود رعایت نکنند،

اثربخشى رسانه اى آنها در دنیاى وب کاهش مى یابد. ۳- پیمایش عرضى

صفحات: کاربران علاقه اى به پیمایش افقى صفحات ندارند. از اسکرول خوردن

افقى صفحات وب خوددارى کنید. ۴- اندازه ثابت فونت ها و

متون: به خصوص افراد بالاى ۴۰ سال با حروف نازک یا کوچک مشکل دارند و باید

ترتیبى اتخاذ شود تا از طریق مرورگر امکان تغییر سایز فراهم شود. ۵- انبوهى متون:

معمولا سایت هاى حاوى متون حجیم خسته کننده هستند. ۶- پنجره هاى بازشونده

خودکار: کاربران ترجیح مى دهند که خودشان مقصد را تعیین کنند. ۷- جمع آورى آدرس پست

الکترونیک بدون هیچ روند امنیتى: کاربر باید براى وارد کردن آدرس ایمیل

خود کاملا مطمئن و متقاعد شود. ۸- آدرس هاى طولانى یا

پیچیده صفحات: انتخاب یا هرگونه کار بر روى آدرس هایى که بیش از ۷۵

کاراکتر دارند مشکل است. ۹- لینک هاى اى میل در مکان

نامناسب: اى میل باید کاملا برجسته و مشخص و در مکان هاى مناسب بوده و از

لینک هاى معمول صفحه تفکیک شود. ۱۰- بازگشت کند یا ناموفق

به صفحات قبل: کلید Back دومین دکمه مورد استفاده کاربران است. ۱۱- رابط گرافیکى (GUI)

غیراستاندارد: برداشت کاربر از عناصر و اشیاى موجود در برنامه ها تثبیت

شده است. ۱۲- نبود بیوگرافى در سایت

ها: وجود بیوگرافى باعث ایجاد جو عدم اطمینان در خوانندگان مى شود. یک

about us کامل، روشن کننده خیلى از حقایق است. این مسئله در سایت هاى صنعتى و تجارى

براى مخاطبان از ارزش بسزایى برخوردار است. ۱۳- ضعف آرشیو: در

اغلب مواقع اطلاعات قدیمى هم مورد استفاده کاربران قرار مى گیرد. همه سایت هاى

تولیدکننده محتوا باید آرشیو تاریخى و موضوعى در اختیار داشته باشند تا مرور بر

اطلاعات آنها توسط کاربران آسان باشد. ۱۴- لینک هاى متعدد براى

رسیدن به صفحات خاص: کاربران مایل به استفاده مکرر از لینک ها براى رسیدن

به هدف نیستند. ۱۵- استفاده پیش از موعد از

امکانات پیشرفته: استفاده از امکاناتى مانند CHAT، ایجاد انجمن هاى گفت

وگو، اى میل رایگان، نقشه سه بعدى سایت و غیره بار مالى زیادى را بر مدیران سایت

تحمیل مى کنند. ۱۶- بارگذارى کند

صفحات: وجود گرافیک هاى سنگین آزاردهنده خواهد بود. ۱۷- ساختارهاى

تبلیغاتى: کاربران معمولا از مشاهده ساختارهاى تبلیغاتى خوددارى مى

کنند. ۱۸- رسالت و هدف نامشخص

سایت: باید نوع سایت از جنبه هاى تجارى یا اطلاع رسانى مشخص

باشد. ۱۹- طراحى اختصاصى براى

افراد خاص: سایت باید کاملا براى تمام کاربران اینترنت (نه فقط متخصصین)

قابل استفاده و گشت زنى باشد. حتى سایت هاى سیاسى هم امروزه نسخه کودکانه

دارند. ۲۰- لینک به سایت هاى

دیگر: به دلیل فلسفه و ساختار متفاوت طراحى در سایت هاى مختلف، نباید

تعداد لینک هاى خارج از سایت زیاد باشند. این مسئله رتبه سایت شما را در سیستم رتبه

بندى موتورهاى جست وجو افزایش مى دهد! ۲۱- فراموش کردن هزینه

پشتیبانى سایت: بودجه پشتیبانى و نگهدارى باید حداقل به اندازه ۵۰ درصد از

هزینه راه اندازى سایت در نظر گرفته شود. ۲۲- تلقى از سایت به عنوان

یک رسانه دست دوم: سایت با تلویزیون، روزنامه یا بروشور فرق هاى اساسى

دارد. بنابراین نباید از آنها کپى بردارى کند. از طرفى ارتباط ما را به عنوان یک

رسانه تمام وقت با افراد متعددى برقرار مى کند و نباید آن را دست کم

گرفت. ۲۳- لینک هاى تکرارى از

لحاظ محتوا: مثلا لینک یک تبلیغ بعد از ورود به آن نباید حاوى همان لینک

تبلیغ در صفحه باز شده باشد. ۲۴- تلقى یکسان از اینترنت

و اینترانت: در اینترنت داخلى اهداف و کاربردهاى مرتبط با امور شرکت مد

نظر است ولى اینترنت یک مکان عمومى است. ۲۵- عدم قبول مهندسى بهره

ورى و تحقیقات بازار: رد خواسته هاى بازار به منزله رد نیازهاى کاربران

است. ۲۶- استفاده از قاب ها و

صفحات چندفریمى: این موضوع براى چاپ و آدرس دهى صفحات مشکلاتى را دربر

دارد. ۲۷- انیمیشن ها و متون

متحرک: بر هم زدن تمرکز بازدیدکنندگان از سایت. ۲۸- صفحات غیرقابل

بازگشت: عدم لینک بازگشت به صفحه اصلى و صفحات دیگر مشکلى بزرگ در تحلیل

سایت است. ۲۹- نوار پیمایش

طولانى: اسکرول شدن صفحات به طور کلى جالب نیست. ۳۰- ضعف در راهنمایى

کاربران سایت: کاربر نباید هنگام گشت زنى تنها بماند. یک help آن لاین در

سایت، مثل یک لنگه کفش در بیابان است. ۳۱- استفاده از رنگ هاى

غیراستاندارد براى لینک: هر رنگ معنایى دارد. ۳۲- اطلاعات قدیمى در

سایت: که باعث کاهش اعتبار و ارزش سایت مى شوند. ۳۳- عدم وجود جست

وجو: بخش Search باید براى سایت هایى با بیش از صد صفحه قرار داده

شود. ۳۴- یک قانون

طلایى: از سایت هاى پربازدید باید الگو گرفت. ۳۵- قانون طلایى بک

گراند: سفید رنگ محبوب سایت هاى بزرگ وب است. روانشناسى رنگ ها در طراحى

وب، در طراحى لوگو، چیدمان مطالب در صفحه و رنگ بندى لینک هاى دیده شده از اهمیت

خاصى برخوردار است. پیشنهادى به وب

مسترها

اما حتى در آن زمان

نیز بحث هاى نگران کننده اى درباره احتمال بروز ترافیک سنگین در شبکه اطلاعاتى آغاز

شده بود.

آلودگى اطلاعاتى در واقع همان تردد حجم سنگین اطلاعات در اوج آن است.

این وضع گاه شما را از انجام کارهایتان باز مى دارد. ایشان همچنین معتقد است:

«ایدئولوژى فناورى اطلاعاتى طى ۵۰ سال گذشته فقط و فقط این بوده است که هرچه

اطلاعات بیشتر باشد و هرچه تولید اطلاعات انبوه تر باشد بهتر است.» اما به گفته

دکتر نیلسن اینترنت اکنون به دستگاهى بدل شده است که اطلاعات را بدون قائل شدن

اولویت با سرعت منتشر مى کند.

خب خیلى ها به مسئله اولویت دهى به فرآیند تولید و

انتشار اطلاعات اعتقاد دارند. بدون توجه به ماهیت این اصل، کسب و کار الکترونیکى و

اقتصاد اطلاعات با کندى روبه رو خواهد شد. حال براى اولویت دهى به فرآیندهاى کارى

در سرزمین دیجیتالى، چه باید کرد؟ چه مسائلى اولویت اطلاع رسانى پایگاه ما را در

اینترنت با ۵۰ میلیون سایت افزایش مى دهد؟ این ۳۵ تئورى که بسیارى از آنها، پخته

شده افکار دکتر نیلسن است و ما براى وب مسترهاى ایرانى پخته تر کرده ایم، در ادامه

معرفى مى شوند.

براى موفق شدن دیجیتالى، باید به فضاى دیجیتالى

آشنا بود و دیجیتالى فکر کرد. نکاتى که در ادامه مى خوانید خیلى از مسائل طراحى،

تجارت الکترونیک و مسائل فنى را در برگرفته است. البته هنوز کتابى به طور خاص به

فارسى در مورد کلیدهاى تئورى در طراحى سایت هاى وب عرضه نشده است. به هر حال، به

کار گیرى این اصول به ظاهر ساده مى تواند راهگشاى موفقیت هاى بزرگ باشد.

به هر حال بخشى از صدها نکته مهم در طراحى سایت را در این گزارش

خواندید. آنچه مهم است، رویکرد فنى و حرفه اى به امر راه اندازى و مدیریت وب سایت

است. این پارامترها باید مورد توجه مدیران سایت هاى اینترنتى فارسى قرار بگیرد.

قطعا نوع مدیریت سایت هاى شرکتى، شخصى، روزنامه اى، هنرى، ادبى و تجارى با یکدیگر

متفاوت است. اما همه آنها در ۳۵ موضوع فوق الذکر اشتراک دارند. علاوه بر این که

نیازسنجى مخاطبان و روش سنجى در ارائه خدمات وبى هم جزء دو مسئله مشترک دیگرى است

که باید در اولویت هاى کارى وب مسترهاى جوان ایرانى قرار بگیرد.

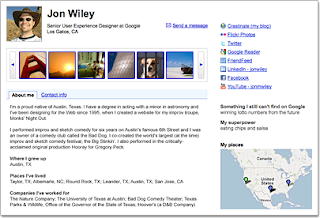

Google Profiles

بعد از اینکه یاهو به قسمت یاهو پروفایلز سر و سامانی داد ( البته قراره

این بخش جایگزین سرویس هایی مانند Yahoo Mesh و Yahoo 360 بشه ) گوگل هم

بخش گوگل پروفایلز را تکمیل کرد و به صورت عمومی عرضه کرد.

Google Profiles

که تا پیش از این به صورت یک بخش در قسمت My Account بود اکنون به صورت یک

سرویس رسمی و با آدرس مستقیم ( تا پیش از این با کد کاربری شناسایی میشد )

راه اندازی کرد .

این

سرویس که قابلیت جستجوی سایر پروفایل های شما مانند فیس بوک , توئیتر ,

وبلاگ ها و ... داراست که میتونید شما آدرس های مختلف را به پروفایل

خودتون اضافه کنید .

همچنین در سرویس کنونی شما میتوانید یک آدرس برای خودتون با توجه به نام کاربری اتون انتخاب کنید .

پروفایل خودتون را هم تکمیل کنید

Data Binding : فراخوانی XML در Html

یکی از مواردی که در زبان HTML نهفته مونده فراخوانی یک فایل XML در

HTML با استفاده از خصوصیات تگ های Span و xml هست , این روش که بر مبنای

مدل DSO که مخفف Data Source Object برنامه ریزی شده می تواند اطلاعات یک

فایل XML را در قالب فایل HTML بخواند .در این روش ما فرض میکنیم یک فایل

XML به صورت زیر داریم

<?xml version="1.0"?>

<products>

<item>

<name>Sample 01</name>

<price>350</price>

<manufacturer>Copamny 01</manufacturer>

</item>

<item>

<name>Sample 02</name>

<price>290</price>

<manufacturer>Copamny 03</manufacturer>

</item>

<item>

<name>Sample 03</name>

<price>400</price>

<manufacturer>Copamny 03</manufacturer>

</item>

</products>قصد داریم تا در یک جدول اطلاعات فوق را نمایش دهیم

با استفاده از تگ های xml و span و خصوصیت datafld تگ span میشه اطلاعات فایل XML را فراخوانی کرد !

ساختار فایل HTML هم به صورت زیر میشه

<html>

<head>

<xml id="list" SRC="products.xml"></xml>

</head>

<body>

<table datasrc="#partsList">

<thead>

<th>Name</th><th>Price</th><th>Manafacturer</th>

<thead>

<tr>

<td><span datafld="name"></span></td>

<td><span datafld="price"></span></td>

<td><span datafld="manufacturer"></span></td>

</tr>

</table>

</body>

</html>ترفند های هک

پسوندهای پنهان فایلهای ویندوز

ممکن است از این موضوع آگاهی نداشته باشید، اما حتی اگر به ویندوز بگویید

که تمام پسوندهای فایل را نشان دهد، هنوز هم فایلهایی وجود دارند که بطور

پیش فرض مخفی شدهاند. همچنین هر برنامه نصب شدهایی میتواند پسوندها را

پیکربندی کند تا پنهان شوند. در اینجا در مورد چگونگی انجام این کار و

همچنین دلیل اینکه چرا برخی از پسوندهای پنهان میتوانند برای تعدادی از

کاربرهای کامپیوتر خطرناک باشند، مثالهایی آورده شده است. به فرض اینکه

شما قبلا ویندوز explorer را برای نشان دادن تمام پسوندهای پیکربندی

کردهاید.

پسوندهای SHS

یک کپی از notepad.exe بگیرید و آن را روی desktop خود قرار دهید. Wordpad

را باز کنید. روی notepad.exe کلیک کنید و آن را به سمت سند باز شده

wordpad بکشید. روی notepad.exe کلیک کنید و آن را به عقب به سمت desktop

بکشید. فایلی را که ایجاد شده است (Scrap) به Readme.txt تغییر نام دهید.

حالایک آیکن که نشان دهنده سند متنی است و فایلی با نام مشخص readme.txt

بر روی desktop شما وجود دارد کلیک کردن بر روی فایل فوق باعث میشود

notepad باز شود. اگر این فایل یک Trojan باشد، شما فریب خوردهاید و

توسط آنچه که یک فایل متنی بیخطر بنظر میرسید آلوده شدهاید. اگر اجازه

نمایش این پسوند داده می شد شما فریب فایل Readme.txt.shs را نمیخوردید.

پسوندهای PIF

اگر سعی کنید تا notepad.exe را به anything.txt.pif تغییر نام دهید، تنها

فایلی با نام anything.txt روی desktop خود خواهید دید. و این بدین دلیل

است که PIF پسوند دیگری است که ویندوز بطور پیش فرض پنهان میکند. اگر شما

فایل را اجرا کنید برنامه اجرا خواهد شد، به خاطر اینکه ویندوز پسوندهای

PIF را اجرا خواهد کرد حتی اگر آنها فایلهای اجرایی باشند.

پسوندهای SCR

پسوند دیگری که باید مراقب آن بود SCR است. کپی notepad.exe خود را به

notepad.scr تغییر نام دهید و روی آن کلیک کنید. Notepad به عنوان یک فایل

اجرایی اجرا خواهد شد. بسیاری از افراد توسط هکرهایی فریب میخورند که

account یک قربانی را بدست آوردهاند. هکر email یا هر نوع پیغامی را به

تمام دوستان قربانی میفرستد که "این صفحه نمایش جدید و بامزه را ببینید

از خنده روده بر خواهید شد!" از آنجایی که این پیغام از یک منبع مطمئن

آمده، اکثر افراد فریب خورده و فایل SCR را اجرا میکنند که در نهایت به

هکری ختم میشود که به کامپیوتر شما متصل شده است.

پسوند های CMD

یکی دیگر از پسوند هایی که باید مراقب آن بود CMD است. این پسوند مانند SCR ، بعد از تغییر فرمت notepad.exe به notepad.cmd همچنان مانند یه فایل اجرایی عمل میکند.

فرمانهای خطرناکی که میتوانند گنجانده شوند

پسوندهای میانبر PIF

برخی از پسوندهای پنهان فایل قادرند به سادگی با فرمانهای پنهان شدهای که

میتوانند برای سیستم شما مخرب باشند برنامهریزی شوند. این یک آزمایش

ساده است:

دکمه راست ماوس خود را روی desktop کلیک کنید و New و سپس Shotcut را انتخاب نمایید. در Command line تایپ کنید:

format a:/autotest

Next را کلیک کنید. در "Select a name for the shortcut" تایپ کنید:

readme.txt سپس Next را کلیک کنید. یک آیکن notepad را انتخاب کرده و

Finish را کلیک کنید. حالا شما در desktop خود فایلی با نام readme.txt و

با آیکن notepad دارید. مطمئن شوید که در درایو شما دیسکی است که از دست

دادن آن برای شما اشکالی ندارد و روی آیکن کلیک کنید. فایلی که شما روی آن

کلیک کردهاید درایو A: را فرمت خواهد کرد. البته آیکن هکر درایو دیگری را

مورد هدف قرار خواهد داد یا ممکن است نامی همچون ‘game.exe’ و فرمانی برای

حذف کردن دایرکتوری ویندوز شما یا (deltree /y C:\*.*) کل درایو C شما

داشته باشد. اگر پسوند PIF پنهان نشود، قادر به فریب شما نخواهد بود.

پسوند SHS

فایلهای Scrap نیز میتوانند فرمانهای گنجانده شده را پنهان کند. این یک

آزمون ساده است: از notepad.exe یک کپی بگیرید و آن را روی desktop خود

قرار دهید. Wordpad را باز کنید.Notepad.exe را کلیک کنید و آن را به سمت

سند باز شده wordpad بکشید. روی Edit کلیک کنید و Package Object و سپس

Edit package را انتخاب کنید. روی Edit و سپس Command Line کلیک کنید.

در کادر، دستوری مانند format a:/autotest را تایپ کنید و روی OK کلیک

کنید. آیکن نیز میتواند از این پنجره تغییر یابد. از پنجره خارج شوید،

این کار سند را به روز خواهد کرد. روی notepad.exe کلیک کنید و آن را به

عقیب به سمت Desktop بکشید. فایلی را که ایجاد شده (Scrap) به Readme.txt

تغییر نام دهید.

حالا شما آنچه را که شبیه یک فایل متنی است دارید. اگر این فایل اجرا شود

درایو A: را فرمت خواهد کرد. همانگونه که در مثال بالا برای پسوندهای

میانبر PIF دیده شد، هکر میتواند از فرمانهای خطرناکتری استفاده کند.

روشهای Trojan در هنگام راه اندازی

روشهای راه اندازی استاندارد

اکثر افراد از راههای متفاوتی که هکرها برای راه اندازی فایلهای Trojan

استفاده میکنند آگاه نیستند. اگر هکری کامپیوتر شما را با یک Trojan

آلوده کند، نیاز به انتخاب یک روش راهاندازی خواهد داشت، بگونهای که در

زمان راهاندازی مجدد کامپیوتر شما Trojan بارگذاری شود. روشهای معمول

راهاندازی شامل کلیدهای اجرایی registry، فولدر راه اندازی ویندوز،

Windows Load= یا run=lines یافته شده در فایل win.ini و shell=line یافته

شده در system.ini ویندوز میباشند.

روشهای راه اندازی خطرناک

از آنجایی که فقط تعداد اندکی از این روشهای راه اندازی وجود دارند،

هکرهای زیادی را یافتهایم که در پیدا کردن روشهای جدید راهاندازی افراط

میکنند. این شامل استفاده از تغییرات خطرناکی در سیستم registry میباشد،

که در صورتی که فایل Trojan یا فایل همراه آن از بین برود سیستم را بصورت

بلااستفاده درخواهد آورد. این یک دلیل استفاده نکردن از نرم افزار ضد

ویروس برای از بین بردن Trojanهاست. اگر یکی از این روشها استفاده شود، و

فایل بدون ثابت کردن registry سیستم از بین برود، سیستم شما قادر به اجرای

هیچگونه برنامهای پس از راه اندازی مجدد کامپیوترتان نخواهد بود.

قبل از آنکه سراغ registry برویم لازم به توضیح است که یک فولدر به صورت

C:\WINDOWS\StartMenu\Program\StartUp وجود دارد که هر فایلی در اینجا

باشد هنگام راه اندازی ویندوز اجرا خواهد شد.توجه داشته باشید که هرگونه

تغییری میتواند سیستم شما را به خطر بیاندازد بنابراین، هرچه ما میگوییم

انجام دهید. برای دستیابی به registry به منوی start>run> بروید و

"regedit" را بدون علامت " " تایپ کنید. در registry چندین مکان برای راه

اندازی Startup وجود دارد که لیستی از آنها را در اینجا می آوریم.

[HKEY_CLASSES_ROOT\exefile\shell\open\command] ="\"%1\" %*"

[HKEY_CLASSES_ROOT\comfile\shell\open\command] ="\"%1\" %*"

[HKEY_CLASSES_ROOT\batfile\shell\open\command] ="\"%1\" %*"

[HKEY_CLASSES_ROOT\htafile\Shell\Open\Command]="\"%1\" %*"

[HKEY_CLASSES_ROOT\piffile\shell\open\command] ="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\batfile\shell\open\command] ="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\comfile\shell\open\command]="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\exefile\shell\open\command]="\"%1\"%*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\htafile\Shell\Open\Command]="\"%1\"%*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\piffile\shell\open\command]="\"%1\"%*"

اگر این کلیدها مقدار"\"%1\"%*" را نداشته باشند و به جای اجرای فایل در

هنگام راه اندازی به "\"Server.exe %1\" %*" تغییر یابد به احتمال زیاد یک

Trojan است.

روش راه اندازی ICQ

روشی راه اندازی دیگری که امروزه استفاده از آن معمول است شناسایی شبکه

ICQ میباشد. بسیاری از کاربران ICQ نمیدانند که هکر میتواند یک خط

پیکربندی را به ICQ اضافه نماید تا با هر بار بارگذاری شدن برنامه Trojan

نیز راه اندازی شود. به عنوان آزمایش مراحل زیر را انجام دهید:

ICQ را باز کنید. روی آیکن ICQ کلیک کنید و preference را انتخاب نمایید.

روی Edit launch List کلیک کنید. روی Add کلیک کنید. روی Browse کلیک

کنید. فایلی را برای اضافه کردن به Windows\notepad.exe بیابید که به کار

این آزمایش بیاید. روی Open و سپس OK کلیک کنید.

زمانی که شما ICQ را راه اندازی مجدد میکنید فایل اجرا خواهد شد منبعhttp://www.pcpedia.ir/ViewArticle.aspx?ID=48: