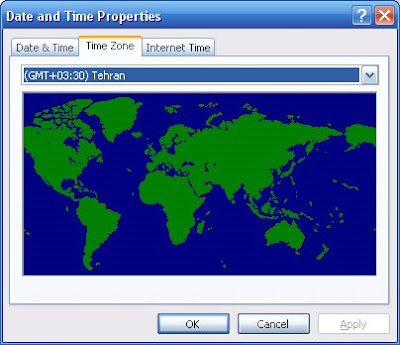

طی چند سال گذشته و با توجه به اینکه چند سالی ساعت در ایران جلو کشیده نشد و مایکروسافت این مورد را برای ایران لحاظ کرد همه کسانی که ویندوز خودشون را به روز میکردند این قابلیت براشون حذف میشده ( تصویر اول )

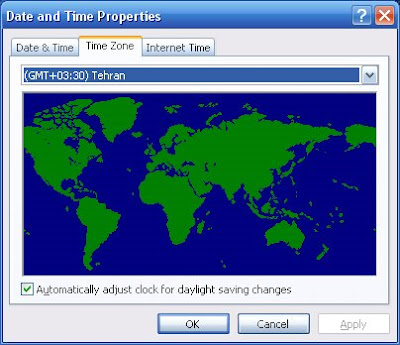

امسال که این موضوع در ایران اجرا شد و قرار شد ساعت ها در روز اول فروردین جلو کشیده بشه کسانی که به قسمت Date and Time Properties مراجعه میکردند چنین گزینه اس را نداشتند , آقای سعید علی اکبریان از شرکت فرابرد شبکه / زنده رود کدی نوشتند که این موضوع را حل میکنه و این قابلیت را به ویندوز شما برمیگردونه !

اطلاعات تکمیلی و هم چنین فایل را میتونید از این بخش دریافت کنید .

زیپ

آموزش و طراحی وب سایت - بهینه سازی وب سایت -SEO -مشاوره بهینه سازی سایت رایگان-آشنایی با ابزارها و اخبار داغ دنیای فناوریزیپ

آموزش و طراحی وب سایت - بهینه سازی وب سایت -SEO -مشاوره بهینه سازی سایت رایگان-آشنایی با ابزارها و اخبار داغ دنیای فناوریRFID چیست؟

امروزه

ضرورت شناسایی خودکار عناصر و جمع آوری داده مرتبط به آنان بدون نیاز به

دخالت انسان جهت ورود اطلاعات در بسیاری از عرصه های صنعتی ، علمی ،

خدماتی و اجتماعی احساس می شود . در پاسخ به این نیاز تاکنون فناوری های

متعددی طراحی و پیاده سازی شده است . آشنایی اولیه با فناوری RFID RFID

با استفاده از ارتباطات مبتنی بر فرکانس های رادیویی امکان شناسایی خودکار

، ردیابی و مدیریت اشیاء ، انسان و حیوانات را فراهم می نماید . عملکرد RFID

وابسته به دو دستگاه تگ و کدخوان است که جهت برقراری ارتباط بین یکدیگر

از امواج رادیویی استفاده می نمایند .

به مجموعه ای از فناوری ها که در آنان برای شناسایی خودکار افراد و اشیاء

از امواج رادیویی استفاده می گردد ، RFID

گفته می شود . از روش های مختلفی برای شناسایی افراد و اشیاء استفاده می

شود. ذخیره شماره سریال منتسب به یک فرد و یا شی درون یک ریزتراشه که به

آن یک آنتن متصل شده است ، یکی از متداولترین روش های شناسایی خودکار است

. RFID

یک پلت فرم مهم جهت شناسایی اشیاء ، جمع آوری داده و مدیریت اشیاء را

ارائه می نماید . پلت فرم فوق مشتمل بر مجموعه ای از فناوری های حامل داده

و محصولاتی است که به مبادله داده بین حامل و یک سیستم مدیریت اطلاعات از

طریق یک لینک فرکانس رادیویی کمک می نماید . تگ های RFID

با استفاده از یک فرکانس و بر اساس نیاز سیستم ( محدوده خواندن و محیط ) ،

پیاده سازی می گردند . تگ ها به صورت فعال ( به همراه یک باطری ) و یا

غیرفعال ( بدون باطری ) پیاده سازی می شوند . تگ های غیرفعال، توان لازم

جهت انجام عملیات را از میدان تولید شده توسط کدخوان می گیرند . شکل 1 ، یک نمونه تگ RFID را نشان می دهد . شکل 2 ، یک نمونه کدخوان RFID بی سیم با برد 80 متر را نشان می دهد . شکل 2 : یک نمونه کدخوان RFID بی سیم RFID چگونه کار می کند ؟ آیا RFID بهتر از کد میله ای است ؟ نوع فناوری استفاده شده جهت خواندن کدها : یکی از مهمترین تفاوت های کد میله ای و RFID

، تبعیت کدهای میله ای از فناوری موسوم به " خط دید " است . این بدان

معنی است که یک دستگاه اسکنر لازم است کد میله ای را ببیند تا بتواند آن

را بخواند . بنابراین لازم است برای خواندن یک کد میله ای ، کد مورد نظر

در دید اسکنر قرار بگیرد . عدم امکان پویش کدشناسایی در صورت بروز مشکل برای برچسب حاوی کد میله ای :

در صورتی که برچسب حاوی کد میله ای خراب ، کثیف و یا پاره گردد ، امکان

پویش کد میله ای وجود نخواهد داشت . این وضعیت در رابطه با تگ های RFID صدق نخواهد کرد. فقدان اطلاعات تکمیلی :

کدهای میله ای استاندارد صرفا" قادر به شناسایی محصول و تولید کننده آن

می باشند و منحصربفرد بودن کالا را تضمین نمی نمایند . به عنوان نمونه کد

میله ای که بر روی یک ظرف شیر وجود دارد همانند سایر کدهای موجود بر روی

سایر محصولات مشابه همان تولیدکننده است . این کار ، شناسایی محصولی را

که تاریخ مصرف آن به اتمام رسیده است را غیرممکن می سازد . ماهیت خواندن کدها : امکان خواندن تعداد بسیار زیادی از تگ های RFID

در یک زمان و بطور اتوماتیک وجود دارد . این در حالی است که کدهای میله

ای می بایست بطور دستی و یکی پس از دیگری پویش گردند . استفاده آسان و قابلیت اعتماد : در سیستم های مبتنی بر فناوری RFID

، امکان خواندن تگ ها از مسافت بیشتری وجود دارد .همچنین درصد بروز خطاء

در زمان خواندن کد کمتر از کدهای میله ای است . آیا فناوری RFID یک فناوری جدید است ؟ مزایای بکارگیری RFID تگ ها می توانند مخفی باشند و یا در اکثر مواد جاسازی شوند . با

توجه به این که تگ ها در ابعاد و اشکال مختلف ارائه می شوند ، کاربران می

توانند با توجه به نیاز خود یکی از آنان را انتخاب نمایند. جهت خواند کد لازم نیست که تگ در معرض دید مستقیم کدخوان قرار بگیرد . با توجه به ماهیت تگ ها ( عدم نیاز به تماس مستقیم ) ، استهلاک و فرسودگی وجود نخواهد داشت . امکان دستکاری کدهای سریال ذخیره شده در تگ ها وجود نخواهد داشت . برخی از کاربردهای RFID کنترل موجودی کنترل دستیابی تحلیل آزمایشگاهی کنترل تعداد دور . به عنوان نمونه ، ثبت اتوماتیک تعداد دفعاتی که یک دونده می بایست طی نماید ثب زمان و مکان تردد . به عنوان نمونه ، ثبت اتوماتیک زمان و مکان گشت زنی برای برخی مشاغل خاص شناسایی خودرو امنیت ساختمان ها ردیابی دارایی ها کنترل ترافیک ، ردیابی رانندگان متخلف و ثبت اتوماتیک نخلفات سیستم های حمل و نقل

منابع:

به مجموعه ای از فناوری ها که از آنان برای شناسایی اشیاء ، انسان و

حیوانات توسط ماشین استفاده می گردد ، شناسایی خودکار و یا به اختصار Auto ID

گفته می شود . هدف اکثر سیستم های شناسایی خودکار ، افزایش کارآیی ، کاهش

خطاء ورود اطلاعات و آزاد سازی زمان کارکنان برای انجام کارهای مهمتر

نظیر سرویس دهی بهتر به مشتریان است .

تاکنون فناوری های مختلفی به منظور شناسایی خودکار طراحی و پیاده سازی شده

است . کدهای میله ای ، کارت های هوشمند ، تشخیص صدا ، برخی فناوری های

بیومتریک ، OCR ( برگرفته شده از optical character recognition ) و RFID ( برگرفته شده از radio frequency identification ) نمونه هایی در این زمینه می باشند .

در ادامه با فناوری RFID بیشتر آشنا خواهیم شد .

اجازه دهید برای آشنایی بیشتر با فناوری RFID چندین تعریف از آن را با یکدیگر مرور نمائیم :

به تلفیق تراشه و آنتن ، تگ RFID و یا فرستنده خودکار RFID

گفته می شود . تراشه به کمک آنتن تعبیه شده ، اطلاعات لازم جهت شناسایی

آیتم مورد نظر را برای یک کدخوان ارسال می نماید . کدخوان امواج رادیویی

برگردانده شده از تگ RFID را به اطلاعات

دیجیتال تبدیل می نماید تا در ادامه ، امکان ارسال داده برای کامپیوتر و

پردازش آن فراهم گردد.

کدخوان RFID

، معمولا" به یک کامپیوتر متصل می شود و دارای نقشی مشابه با یک اسکنر کد

میله ای است . مسئولیت برقراری ارتباط لازم بین سیستم اطلاعاتی و تگ های RFID برعهده کدخوان RFID است.

شکل 1 : یک نمونه تگ RFID

تگ و یا دستگاه فرستنده خودکار ، شامل یک مدار الکترونیکی است

که که به شی مورد نظری که لازم است دارای یک کد شناسایی باشد ، متصل می

گردد . زمانی که تگ نزدیک و یا در محدوده کدخوان قرار می گیرد ، میدان

مغناطیسی تولید شده توسط کد خوان باعث فعال شدن تگ می گردد .

در ادامه ، تگ بطور پیوسته اقدام به ارسال داده از طریق پالس های رادیویی

می نماید . در نهایت داده توسط کدخوان دریافت و توسط نرم افزارهای

مربوطه نظیر برنامه های ERP ( برگرفته شده از Enterprise Resource Planning ) و SCMS ( برگرفته شده از Supply Chain Management systems ) پردازش می گردد .

شکل 3 نحوه انجام فرآیند فوق را نشان می دهد .

شکل 3 : نحوه کار RFID

RFID و کدمیله ای دو

فناوری مختلف با کاربردهای متفاوت می باشند . علی رغم این که ممکن است

وظایف این دو فناوری در برخی حوزه ها نقاط مشترکی داشته باشد ، وجود برخی

تفاوت ها نیز به اثبات رسیده است :

در مقابل ، شناسایی مبتنی بر فرکانس رادیویی به "خط دید " نیاز ندارد. تا زمانی که تگ های RFID در محدوده قابل قبول کد خوان باشند ، امکان خواندن آنان وجود خواهد داشت .

RFID یک فناوری تائید

شده از سال 1970 تا کنون است و به دلیل قیمت بالای آن تاکنون در برنامه

های تجاری اندکی مورد استفاده قرار گرفته شده است . در صورتی که بتوان تگ

ها را با قیمت مناسب تری تولید کرد ، استفاده از فناوری RFID

می تواند بسیاری از مسائل مرتبط با کدهای میله ای را برطرف نماید . با

توجه به این که امواج رادیویی قادر به حرکت در بین اکثر مواد غیرفلزی می

باشند ، امکان استفاده از فناوری RFID در حوزه های گسترده تری وجود دارد .

هم کدخوان ها و هم تگ ها می توانند دارای اندازه و شکل مختلفی

باشند . با توجه به اندازه کوچک تگ ها و آزادی عمل جهت حرکت آنان ، سازمان

ها و موسساتی که علاقه مند به استفاده از این فناوری می باشند از انعطاف

بالائی در این رابطه برخوردار خواهند بود .

برخی از مزایای بکارگیری فناوری RFID عبارتند از :

از فناوری RFID در بسیاری از

ساختمان های اداری و به منظور کنترل تردد کارکنان در بخش های مجاز و

غیرمجاز استفاده می گردد . تعداد زیادی از فروشندگان کالا به منظور مراقبت

الکترونیکی از محصولات خود در مقابل سرقت از این فناوری استفاده می نمایند

. برخی نهادی دولتی نیز برای نظارت و کنترل متخلفین از فناوری فوق استفاده

می نمایند .

برخی دیگر از کاربردهای فناوری RFID عبارتند از :

RFID Journal 15

srco.com

ترفند های هک

پسوندهای پنهان فایلهای ویندوز

ممکن است از این موضوع آگاهی نداشته باشید، اما حتی اگر به ویندوز بگویید

که تمام پسوندهای فایل را نشان دهد، هنوز هم فایلهایی وجود دارند که بطور

پیش فرض مخفی شدهاند. همچنین هر برنامه نصب شدهایی میتواند پسوندها را

پیکربندی کند تا پنهان شوند. در اینجا در مورد چگونگی انجام این کار و

همچنین دلیل اینکه چرا برخی از پسوندهای پنهان میتوانند برای تعدادی از

کاربرهای کامپیوتر خطرناک باشند، مثالهایی آورده شده است. به فرض اینکه

شما قبلا ویندوز explorer را برای نشان دادن تمام پسوندهای پیکربندی

کردهاید.

پسوندهای SHS

یک کپی از notepad.exe بگیرید و آن را روی desktop خود قرار دهید. Wordpad

را باز کنید. روی notepad.exe کلیک کنید و آن را به سمت سند باز شده

wordpad بکشید. روی notepad.exe کلیک کنید و آن را به عقب به سمت desktop

بکشید. فایلی را که ایجاد شده است (Scrap) به Readme.txt تغییر نام دهید.

حالایک آیکن که نشان دهنده سند متنی است و فایلی با نام مشخص readme.txt

بر روی desktop شما وجود دارد کلیک کردن بر روی فایل فوق باعث میشود

notepad باز شود. اگر این فایل یک Trojan باشد، شما فریب خوردهاید و

توسط آنچه که یک فایل متنی بیخطر بنظر میرسید آلوده شدهاید. اگر اجازه

نمایش این پسوند داده می شد شما فریب فایل Readme.txt.shs را نمیخوردید.

پسوندهای PIF

اگر سعی کنید تا notepad.exe را به anything.txt.pif تغییر نام دهید، تنها

فایلی با نام anything.txt روی desktop خود خواهید دید. و این بدین دلیل

است که PIF پسوند دیگری است که ویندوز بطور پیش فرض پنهان میکند. اگر شما

فایل را اجرا کنید برنامه اجرا خواهد شد، به خاطر اینکه ویندوز پسوندهای

PIF را اجرا خواهد کرد حتی اگر آنها فایلهای اجرایی باشند.

پسوندهای SCR

پسوند دیگری که باید مراقب آن بود SCR است. کپی notepad.exe خود را به

notepad.scr تغییر نام دهید و روی آن کلیک کنید. Notepad به عنوان یک فایل

اجرایی اجرا خواهد شد. بسیاری از افراد توسط هکرهایی فریب میخورند که

account یک قربانی را بدست آوردهاند. هکر email یا هر نوع پیغامی را به

تمام دوستان قربانی میفرستد که "این صفحه نمایش جدید و بامزه را ببینید

از خنده روده بر خواهید شد!" از آنجایی که این پیغام از یک منبع مطمئن

آمده، اکثر افراد فریب خورده و فایل SCR را اجرا میکنند که در نهایت به

هکری ختم میشود که به کامپیوتر شما متصل شده است.

پسوند های CMD

یکی دیگر از پسوند هایی که باید مراقب آن بود CMD است. این پسوند مانند SCR ، بعد از تغییر فرمت notepad.exe به notepad.cmd همچنان مانند یه فایل اجرایی عمل میکند.

فرمانهای خطرناکی که میتوانند گنجانده شوند

پسوندهای میانبر PIF

برخی از پسوندهای پنهان فایل قادرند به سادگی با فرمانهای پنهان شدهای که

میتوانند برای سیستم شما مخرب باشند برنامهریزی شوند. این یک آزمایش

ساده است:

دکمه راست ماوس خود را روی desktop کلیک کنید و New و سپس Shotcut را انتخاب نمایید. در Command line تایپ کنید:

format a:/autotest

Next را کلیک کنید. در "Select a name for the shortcut" تایپ کنید:

readme.txt سپس Next را کلیک کنید. یک آیکن notepad را انتخاب کرده و

Finish را کلیک کنید. حالا شما در desktop خود فایلی با نام readme.txt و

با آیکن notepad دارید. مطمئن شوید که در درایو شما دیسکی است که از دست

دادن آن برای شما اشکالی ندارد و روی آیکن کلیک کنید. فایلی که شما روی آن

کلیک کردهاید درایو A: را فرمت خواهد کرد. البته آیکن هکر درایو دیگری را

مورد هدف قرار خواهد داد یا ممکن است نامی همچون ‘game.exe’ و فرمانی برای

حذف کردن دایرکتوری ویندوز شما یا (deltree /y C:\*.*) کل درایو C شما

داشته باشد. اگر پسوند PIF پنهان نشود، قادر به فریب شما نخواهد بود.

پسوند SHS

فایلهای Scrap نیز میتوانند فرمانهای گنجانده شده را پنهان کند. این یک

آزمون ساده است: از notepad.exe یک کپی بگیرید و آن را روی desktop خود

قرار دهید. Wordpad را باز کنید.Notepad.exe را کلیک کنید و آن را به سمت

سند باز شده wordpad بکشید. روی Edit کلیک کنید و Package Object و سپس

Edit package را انتخاب کنید. روی Edit و سپس Command Line کلیک کنید.

در کادر، دستوری مانند format a:/autotest را تایپ کنید و روی OK کلیک

کنید. آیکن نیز میتواند از این پنجره تغییر یابد. از پنجره خارج شوید،

این کار سند را به روز خواهد کرد. روی notepad.exe کلیک کنید و آن را به

عقیب به سمت Desktop بکشید. فایلی را که ایجاد شده (Scrap) به Readme.txt

تغییر نام دهید.

حالا شما آنچه را که شبیه یک فایل متنی است دارید. اگر این فایل اجرا شود

درایو A: را فرمت خواهد کرد. همانگونه که در مثال بالا برای پسوندهای

میانبر PIF دیده شد، هکر میتواند از فرمانهای خطرناکتری استفاده کند.

روشهای Trojan در هنگام راه اندازی

روشهای راه اندازی استاندارد

اکثر افراد از راههای متفاوتی که هکرها برای راه اندازی فایلهای Trojan

استفاده میکنند آگاه نیستند. اگر هکری کامپیوتر شما را با یک Trojan

آلوده کند، نیاز به انتخاب یک روش راهاندازی خواهد داشت، بگونهای که در

زمان راهاندازی مجدد کامپیوتر شما Trojan بارگذاری شود. روشهای معمول

راهاندازی شامل کلیدهای اجرایی registry، فولدر راه اندازی ویندوز،

Windows Load= یا run=lines یافته شده در فایل win.ini و shell=line یافته

شده در system.ini ویندوز میباشند.

روشهای راه اندازی خطرناک

از آنجایی که فقط تعداد اندکی از این روشهای راه اندازی وجود دارند،

هکرهای زیادی را یافتهایم که در پیدا کردن روشهای جدید راهاندازی افراط

میکنند. این شامل استفاده از تغییرات خطرناکی در سیستم registry میباشد،

که در صورتی که فایل Trojan یا فایل همراه آن از بین برود سیستم را بصورت

بلااستفاده درخواهد آورد. این یک دلیل استفاده نکردن از نرم افزار ضد

ویروس برای از بین بردن Trojanهاست. اگر یکی از این روشها استفاده شود، و

فایل بدون ثابت کردن registry سیستم از بین برود، سیستم شما قادر به اجرای

هیچگونه برنامهای پس از راه اندازی مجدد کامپیوترتان نخواهد بود.

قبل از آنکه سراغ registry برویم لازم به توضیح است که یک فولدر به صورت

C:\WINDOWS\StartMenu\Program\StartUp وجود دارد که هر فایلی در اینجا

باشد هنگام راه اندازی ویندوز اجرا خواهد شد.توجه داشته باشید که هرگونه

تغییری میتواند سیستم شما را به خطر بیاندازد بنابراین، هرچه ما میگوییم

انجام دهید. برای دستیابی به registry به منوی start>run> بروید و

"regedit" را بدون علامت " " تایپ کنید. در registry چندین مکان برای راه

اندازی Startup وجود دارد که لیستی از آنها را در اینجا می آوریم.

[HKEY_CLASSES_ROOT\exefile\shell\open\command] ="\"%1\" %*"

[HKEY_CLASSES_ROOT\comfile\shell\open\command] ="\"%1\" %*"

[HKEY_CLASSES_ROOT\batfile\shell\open\command] ="\"%1\" %*"

[HKEY_CLASSES_ROOT\htafile\Shell\Open\Command]="\"%1\" %*"

[HKEY_CLASSES_ROOT\piffile\shell\open\command] ="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\batfile\shell\open\command] ="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\comfile\shell\open\command]="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\exefile\shell\open\command]="\"%1\"%*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\htafile\Shell\Open\Command]="\"%1\"%*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\piffile\shell\open\command]="\"%1\"%*"

اگر این کلیدها مقدار"\"%1\"%*" را نداشته باشند و به جای اجرای فایل در

هنگام راه اندازی به "\"Server.exe %1\" %*" تغییر یابد به احتمال زیاد یک

Trojan است.

روش راه اندازی ICQ

روشی راه اندازی دیگری که امروزه استفاده از آن معمول است شناسایی شبکه

ICQ میباشد. بسیاری از کاربران ICQ نمیدانند که هکر میتواند یک خط

پیکربندی را به ICQ اضافه نماید تا با هر بار بارگذاری شدن برنامه Trojan

نیز راه اندازی شود. به عنوان آزمایش مراحل زیر را انجام دهید:

ICQ را باز کنید. روی آیکن ICQ کلیک کنید و preference را انتخاب نمایید.

روی Edit launch List کلیک کنید. روی Add کلیک کنید. روی Browse کلیک

کنید. فایلی را برای اضافه کردن به Windows\notepad.exe بیابید که به کار

این آزمایش بیاید. روی Open و سپس OK کلیک کنید.

زمانی که شما ICQ را راه اندازی مجدد میکنید فایل اجرا خواهد شد منبعhttp://www.pcpedia.ir/ViewArticle.aspx?ID=48:

مشکل Case-Sensitive در سرور Linux !

به هر کی گفتیم لینوکس آقا آسمون و ریسمون بافت واسمون !

الان من به یک مشکل برخوردم و اونم اینه میخوام توی سرور لینوکس ترجیحا بوسلیه فایل .htaccess این مورد فیرفعال کنم , با دستور Mod Rewrite جواب نداده و راه حل پیشنهادی CheckCaseOnly هست ولی این روی سرور با Error 500 روبرو میشه !

راه حل دوم هم استفاده از .htacess برای کنترل Error ها هست و کنترل اونها بوسیله PHP ولی این روش به خاطر باری که روی سرور با آدرس های مختلف میوفته یک کمی غیر معقولانه است چون تموم Request ها میره به فایل مثلا x.php و اونجا هدایت اش میکنه !

البته بعضی بچه ها مثل فرید و افشین و مسعود و یاشار و سام و مهران و جولیوس راه هایی را پیشنهاد کردند ولی هنوز نتیجه نداده !

الان بیش از یک هفته است که درگیر این موضوع هستم !

تخصص ام هم لینوکس و Apache Web Server نیست !

نگین هم نمیشه چون میشه ولی من هنوز نتونستم راهی پیدا کنم !

کسی هست مرا یاری دهد ؟

خودم هم پیدا کردم می نویسم !

پی نوشت: هر چی میخونین عمقی بخونین !

راه حل مشکل ساعت در ویندوز ایکس پی

ابزار جدید گوگل برای تبادل اطلاعات بین Google Calendar و Outlook

گوگل ابزار جدیدی را ارائه کرده به نام Google Calendar Sync , بوسیله این نرم افزار می تونید اطلاعات تقویم گوگل خودتون را با برنامه Outlook یکسان کنید .

با نصب این نرم افزار یک آیکون به قسمت Status Bar اضافه میشه و با انتخاب اش میتونین عملیات Sync انجام بدین .

به طور مثال شما اطلاعاتی را در Outlook دارید ( مثلا در محل کار ) و می خواهید اونا را Google Calendar یکسان کنید , و یا اینکه همیشه به Google Calendar دسترسی ندارد , مثلا من روی Pocket PC همیشه موارد و قرار ها را وارد میکنم ولی باید بعد یکی یکی و دستی اونا را به Google Calendar منتقل کنم , با این ابزار دیگه نیازی به اینکار نیست و به راحتی میتونم با این نرم افزار اطلاعات هر دو را به روز کنم .

دریافت فایل

خبر وبلاگ گوگل

اطلاعات در بخش پشتیبانی گوگل

رم دیسک مجازی

Virtual Hard Drive Pro 11 Finalتوضیح انگلیسی :

Virtual Hard Drive Pro takes a portion of your system memory and creates a RAM disk, which functions like a hard drive with dramatically reduced read and write times. File and applications perform up to 340 time faster, making Virtual Hard Drive Pro the program of choice for reducing server load and the response time of calculation-intensive applications. Virtual Hard Drive Pro supports an unlimited amount of RAM, and is designed to improve the performance of server-based operations

توضیح فارسی :

با استفاده از این نرم افزار شما می توانید یک رم مجازی ایجاد نموده و از سرعت بالا در کار با ویندوز لذت ببرید

لینک دانلود :

http://w15.easy-share.com/1699549624.html